En agosto del 2021 la empresa Accenture comentó haberse enfrentado al ataque de ransomware LockBit. Esto nos recuerda la importancia que tiene proteger nuestros datos e infraestructura dentro de las empresas. Implementar un análisis de vulnerabilidades automatizado en tus aplicaciones es vital.

Es por esa razón que se deben detectar las vulnerabilidades en nuestro código y hacer mantenimiento preventivo que nos puede ayudar a mitigar la posibilidad de un ataque. Te mostraremos algunas de las herramientas que te pueden ayudar. Además, puedes solicitar una consulta para conocer más a profundidad en este tema y solucionar tus problemas de vulnerabilidades en el código.

Analiza tu código

El Análisis de Seguridad Estático de Aplicaciones o por sus siglas en inglés, SAST, son herramientas que nos permiten hacer un escaneo del código fuente en busca de vulnerabilidades comunes y malas prácticas en términos de seguridad que se pueden mejorar. Te puede alertar de riesgos como credenciales expuestas, ataques XSS (Cross-Site Scripting), entre otras.

Una herramienta Open Source que realiza un análisis SAST es Semgrep. Tiene compatibilidad con más de 17 lenguajes de programación y realiza análisis del top 10 de vulnerabilidades reportadas por OWASP y tiene una gran variedad de análisis.

Analiza las dependencias de tu código

No solo el código que controlamos puede estar sujeto a vulnerabilidades. Las librerías que se integran en nuestro proyecto pueden contenerlo, como un paquete de Node.js muy utilizado que tiene una vulnerabilidad de inyección de comandos de alta gravedad. El análisis de tipo SCA (Software Composition Analysis) nos ayuda a verificar el estado de seguridad de las librerías buscando entre éstas vulnerabilidades conocidas.

Por ejemplo, podrías hacer un análisis de tus módulos de Node para saber cuáles librerías sería mejor evitar o hacer los cambios correspondientes para evitar que comprometan la seguridad de tu aplicación.

Afortunadamente hay herramientas especializadas en el análisis de dependencias y subdependencias que usen nuestros proyectos. Por ejemplo: OWASP Dependency Check, la cual también es Open Source.

Esta herramienta realiza un análisis y te ofrece un informe en donde podrás verificar la librería y la vulnerabilidad encontrada con su correspondiente nivel de gravedad.

Realiza un análisis de vulnerabilidades automatizado en tu aplicación web

Posterior a la ejecución de los análisis previamente mencionados se puede correr un análisis DAST (Dynamic Application Security Testing) el cual nos permite hacer un análisis de vulnerabilidades automatizado de una aplicación web en ejecución a través de múltiples test. Estos test ponen a prueba al sitio contra ataques que usualmente realizan los grupos cibercriminales.

Verifica si se puede obtener acceso a funciones que están reservadas al administrador, el robo de información por medio de consultas a la base de datos o llamadas con información maliciosa a las APIs que use nuestro sitio. También se conoce como “pentest”.

La herramienta de OWASP ZAP nos permite darle una URL en la cual ejecutará un spider para navegar por la página y posteriormente realizar un conjunto de ataques controlados para encontrar algún punto débil en la aplicación. Ejecutar un análisis de vulnerabilidades automatizado en tus aplicaciones es vital para tu empresa.

Análisis de vulnerabilidades automatizado con herramientas Open Source y AWS

¿Por qué es importante el análisis continuo y automatizado?

Ya que conoces las herramientas que se pueden utilizar debes de saber que cada una genera distintos tipos de reportes en varios formatos como XML, HTML, PDF, etc. y además no se tiene un historial de las vulnerabilidades encontradas. Revisar manualmente estos reportes requiere tiempo y esfuerzo de uno o más miembros del personal, esto puede ser automatizado.

Otro punto a considerar es la gestión que se hará una vez que se haya descubierto una vulnerabilidad. El equipo necesita una herramienta de análisis de vulnerabilidades automatizado que concentre los resultados del análisis y los pueda presentar de una manera útil.

Con CodePipeline de AWS podremos integrar las herramientas previamente señaladas y ejecutar los análisis por medio de un comando o simplemente cada vez que se suban cambios a una rama de un repositorio como GitHub, GitLab o Bitbucket. Esto te permite liberar tiempo y concentrarte en otras tareas mientras los análisis de vulnerabilidades automatizado corren de una manera totalmente automatizada.

Te recomendamos herramientas para análisis de vulnerabilidades:

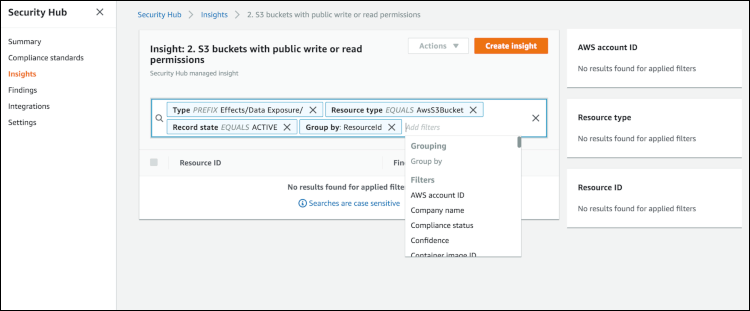

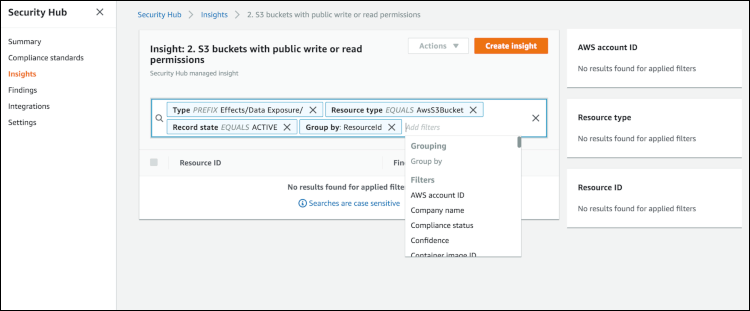

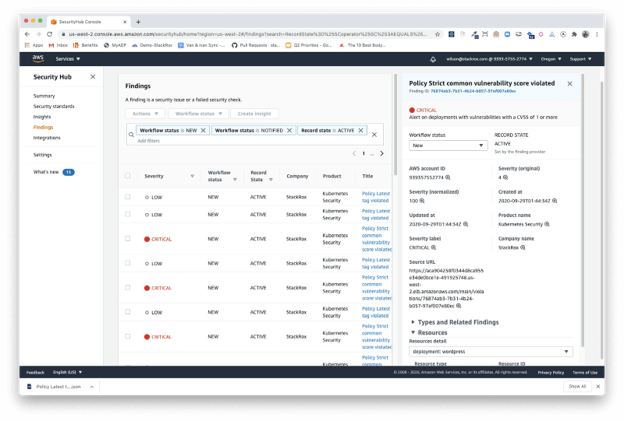

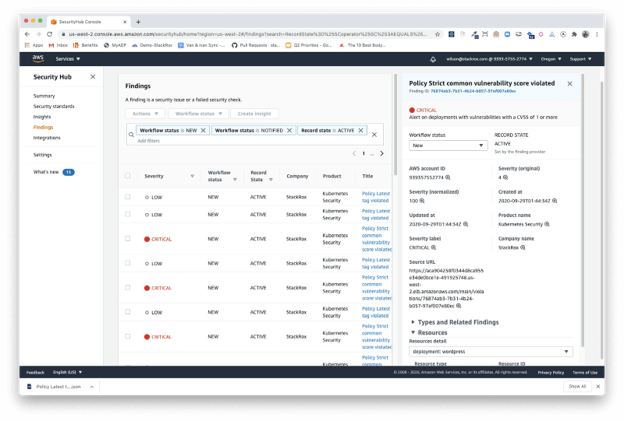

- AWS Security Hub es una herramienta que nos permite encontrar, organizar y filtrar incidencias de seguridad. Le permitirá a tu equipo llevar un control y marcar las vulnerabilidades como solucionadas, o ignorarlas.

- Security Hub también nos ofrece “Insights” en los cuales podremos agrupar nuestras vulnerabilidades y crear un tablero personalizado.

La integración de las herramientas de análisis de vulnerabilidades automatizado Open Source con CodePipeline y Security Hub requieren trabajo de desarrollo.

White Shield tiene experiencia en la integración de herramientas de seguridad en flujos automatizados y tiene como prioridad ayudar a las empresas a reducir los riesgos de un ataque cibernético, además de ofrecer soluciones en seguridad en la nube y de aplicaciones.